今天来一篇 Spring Security 精讲,相信你看过之后能彻底搞懂 Spring Security。

Spring Security简介

Spring Security 是一种高度自定义的安全框架,利用(基于)SpringIOC/DI和AOP功能,为系统提供了声明式安全访问控制功能,「减少了为系统安全而编写大量重复代码的工作」。

「核心功能:认证和授权」

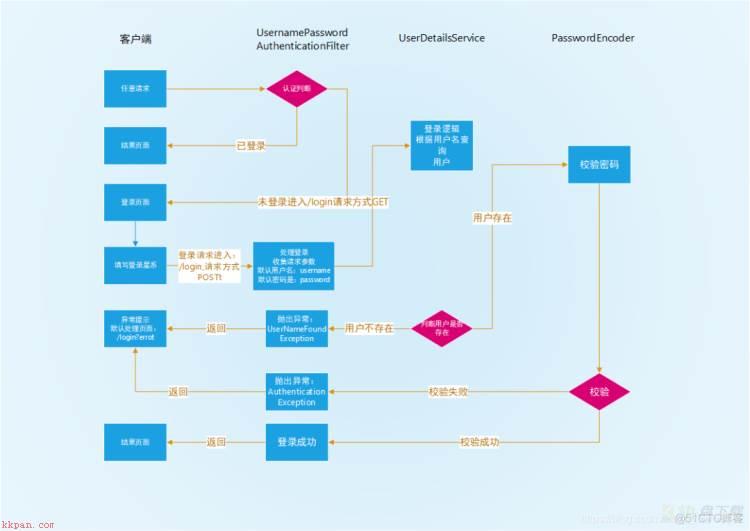

Spring Security 认证流程

「hasAuthority(String)」判断角色是否具有特定权限

http.authorizeRequests().antMatchers("/main1.html").hasAuthority("admin")「hasAnyAuthority(String ...)」如果用户具备给定权限中某一个,就允许访问

http.authorizeRequests().antMatchers("/admin/read").hasAnyAuthority("xxx","xxx")「hasRole(String)」如果用户具备给定角色就允许访问。否则出现403

//请求地址为/admin/read的请求,必须登录用户拥有'管理员'角色才可访问

http.authorizeRequests().antMatchers("/admin/read").hasRole("管理员")

「hasAnyRole(String ...)」如果用户具备给定角色的任意一个,就允许被访问

//用户拥有角色是管理员 或 访客 可以访问 /guest/read

http.authorizeRequests().antMatchers("/guest/read").hasAnyRole("管理员", "访客")

「hasIpAddress(String)」请求是指定的IP就运行访问

//ip 是127.0.0.1 的请求 可以访问/ip

http.authorizeRequests().antMatchers("/ip").hasIpAddress("127.0.0.1")

403 权限不足页面处理

编写类实现接口「AccessDeniedHandler」/**

* @describe 403 权限不足

* @author: AnyWhere 推荐公众 号Java精选

* @date 2021/4/18 20:57

*/

@Component

public class MyAccessDeniedHandler implements AccessDeniedHandler {

@Override

public void handle(HttpServletRequest request, HttpServletResponse response, AccessDeniedException e)

throws IOException, ServletException {

response.setStatus(HttpServletResponse.SC_OK);

response.setContentType("text/html;charset=UTF-8");

response.getWriter().write(

"<html>" +

"<body>" +

"<div style='width:800px;text-align:center;margin:auto;font-size:24px'>" +

"权限不足,请联系管理员" +

"</div>" +

"</body>" +

"</html>"

);

response.getWriter().flush();//刷新缓冲区

}

}

2.配置类中配置exceptionHandling

// 配置403访问错误处理器。

http.exceptionHandling().accessDeniedHandler(myAccessDeniedHandler);/

@Configuration

@EnableWebSecurity

public class SecurityConfig extends WebSecurityConfigurerAdapter {

@Override

protected void configure(HttpSecurity http) throws Exception {

//配置记住密码

http.rememberMe()

.rememberMeParameter("remember-me") // 修改请求参数名。 默认是remember-me

.tokenValiditySeconds(14*24*60*60) // 设置记住我有效时间。单位是秒。默认是14天

.rememberMeCookieName("remember-me") // 修改remember me的cookie名称。默认是remember-me

.tokenRepository(persistentTokenRepository) // 配置用户登录标记的持久化工具对象。

.userDetailsService(userSecurity); // 配置自定义的UserDetailsService接口实现类对象

}

@Bean

public PersistentTokenRepository persistentTokenRepository(DataSource dataSource){

JdbcTokenRepositoryImpl jdbcTokenRepository = new JdbcTokenRepositoryImpl();

jdbcTokenRepository.setDataSource(dataSource);

//jdbcTokenRepository.setCreateTableOnStartup(true);

return jdbcTokenRepository;

}

}

角色校验 ,请求到来访问控制单元方法时必须包含XX角色才能访问

角色必须添加ROLE_前缀

@Secured({"ROLE_管理员","ROLE_访客"})

@RequestMapping("/toMain")

public String toMain(){

return "main";

}使用注解@Secured需要在配置类中添加注解 使@Secured注解生效

@EnableGlobalMethodSecurity(securedEnabled = true)

权限检验,请求到来访问控制单元之前必须包含xx权限才能访问,控制单元方法执行前进行角色校验

/**

* [ROLE_管理员, admin:read, admin:write, all:login, all:logout, all:error, all:toMain]

* @PreAuthorize 角色 、权限 校验 方法执行前进行角色校验

*

* hasAnyAuthority()

* hasAuthority()

*

* hasPermission()

*

*

* hasRole()

* hasAnyRole()

* */

@PreAuthorize("hasAnyRole('ROLE_管理员','ROLE_访客')")

@RequestMapping("/toMain")

@PreAuthorize("hasAuthority('admin:write')")

public String toMain(){

return "main";

}

使用@PreAuthorize和@PostAuthorize需要在配置类中配置注解@EnableGlobalMethodSecurity 才能生效

@EnableGlobalMethodSecurity(prePostEnabled = true)

权限检验,请求到来访问控制单元之后必须包含xx权限才能访问 ,控制单元方法执行完后进行角色校验。注解大全:https://www.yoodb.com

/**

* [ROLE_管理员, admin:read, admin:write, all:login, all:logout, all:error, all:toMain]

* @PostAuthorize 角色 、权限 校验 方法执行后进行角色校验

*

* hasAnyAuthority()

* hasAuthority()

* hasPermission()

* hasRole()

* hasAnyRole()

* */

@PostAuthorize("hasRole('ROLE_管理员')")

@RequestMapping("/toMain")

@PreAuthorize("hasAuthority('admin:write')")

public String toMain(){

return "main";

}

<dependency>

<groupId>org.springFramework.boot</groupId>

<artifactId>spring-boot-starter-thymeleaf</artifactId>

</dependency>

<dependency>

<groupId>org.thymeleaf.extras</groupId>

<artifactId>thymeleaf-extras-springsecurity5</artifactId>

</dependency>

Spring Security中CSRF

什么是CSRF?

CSRF(Cross-site request forgery)跨站请求伪造,也被称为“One Click Attack” 或者Session Riding。通过伪造用户请求访问受信任站点的非法请求访问。

跨域:只要网络协议,ip地址,端口中任何一个不相同就是跨域请求。

客户端与服务进行交互时,由于http协议本身是无状态协议,所以引入了cookie进行记录客户端身份。在cookie中会存放session id用来识别客户端身份的。在跨域的情况下,session id可能被第三方恶意劫持,通过这个session id向服务端发起请求时,服务端会认为这个请求是合法的,可能发生很多意想不到的事情。

通俗解释:

CSRF就是别的网站非法获取我们网站Cookie值,我们项目服务器是无法区分到底是不是我们的客户端,只有请求中有Cookie,认为是自己的客户端,所以这个时候就出现了CSRF。

作者:清茶淡粥酱